Z dnia na dzień rośnie liczba cyberataków i zagrożeń, dlatego atakujący stosują bardziej wyrafinowane metody włamywania się do systemów komputerowych. Cyberbezpieczeństwo to bardzo przydatny system ochrony komputerów, sieci, serwerów, systemów elektronicznych, urządzeń mobilnych, programów i systemów elektronicznych przed atakami cyfrowymi. Zasadniczo cyberataki mają na celu uzyskanie dostępu do wrażliwych danych, ich zniszczenie lub zmianę poprzez wyłudzenie pieniędzy od operatorów lub zakłócenie typowych procesów biznesowych. Cyberbezpieczeństwo ma na celu głównie ochronę systemów komputerowych przed nieautoryzowanym dostępem. Istnieje wiele wskazówek dotyczących bezpieczeństwa cybernetycznego, aby chronić się przed cyberatakami, takimi jak konieczność aktualizacji system operacyjny , używając oprogramowania antywirusowego, silnych haseł, nie otwieraj nieautoryzowanych linków ani e-maili oraz unikaj korzystania z niezabezpieczonych sieci Wi-Fi w miejscach publicznych.

Ten artykuł zawiera listę Tematy seminariów na temat bezpieczeństwa cybernetycznego dla studentów inżynierii.

Tematy seminariów na temat bezpieczeństwa cybernetycznego dla studentów inżynierii

Lista tematów seminariów na temat bezpieczeństwa cybernetycznego dla studentów inżynierii została omówiona poniżej.

Ataki phishingowe

Atak typu phishing to powszechny cyberatak polegający na wysyłaniu fałszywych wiadomości, które wydają się pochodzić z wiarygodnego źródła. Zasadniczo komunikacja ta może odbywać się za pośrednictwem poczty elektronicznej. Głównym celem ataku phishingowego jest kradzież danych w celu wykorzystania lub sprzedaży, takich jak dane logowania, dane karty kredytowej, dane konta bankowego lub zainstalowanie złośliwego oprogramowania na komputerze ofiary. Istnieją różne rodzaje ataków phishingowych, takie jak ataki e-mail, spear, wielorybnictwo, rozbijanie i wędkarstwo.

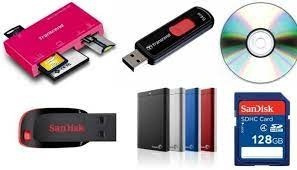

Nośniki wymienne

Nośniki wymienne to temat dotyczący świadomości bezpieczeństwa, z którego codziennie korzystają różne firmy. Jest to przenośny nośnik pamięci, który umożliwia użytkownikom kopiowanie danych do urządzenia, a następnie usuwanie danych z urządzenia. Nośniki wymienne można łatwo wyjąć z uruchomionego komputera. Dzięki temu przesyłanie danych z jednego komputera do drugiego jest łatwe. Istnieją różne typy nośników wymiennych, takie jak karty SD, napędy USB, płyty CD, dyski Blu-ray, DVD, taśma magnetyczna i dyskietki.

Uwierzytelnianie oparte na haśle

Uwierzytelnianie oparte na hasłach to bardzo prosta koncepcja bezpieczeństwa cybernetycznego stosowana w różnych firmach. Powszechnie używane tajne słowa będą łatwo odgadnięte przez osoby nieupoważnione, aby uzyskać prawo dostępu do Twoich kont. Cyberprzestępcom bardzo łatwo jest uzyskać dostęp do kont za pomocą prostych lub rozpoznawalnych wzorców haseł pracowników. Kiedy te dane zostaną skradzione, można je sprzedać lub upublicznić, aby uzyskać dochód. Implementacja losowych haseł może więc znacznie utrudnić cyberprzestępcom uzyskanie dostępu do różnych kont. Ponadto uwierzytelnianie dwuskładnikowe może również zapewniać dodatkowe warstwy bezpieczeństwa chroniące integralność konta.

Bezpieczeństwo urządzeń mobilnych

Mobile Device Security pomaga chronić poufne dane przechowywane w telefonie komórkowym i przesyłane za pośrednictwem urządzeń przenośnych, takich jak laptopy, tablety i urządzenia do noszenia. Potencjalne zagrożenia dla urządzeń mobilnych obejmują głównie oszustwa typu phishing, złośliwe aplikacje mobilne, oprogramowanie szpiegujące, niezabezpieczone sieci Wi-Fi i wycieki danych. Aby uniknąć naruszenia bezpieczeństwa, każda firma musi podjąć zapobiegawcze i jasne kroki w celu zmniejszenia ryzyka. Korzyści płynące z bezpieczeństwa urządzeń mobilnych obejmują głównie egzekwowanie polityki bezpieczeństwa, kontrolę aplikacji, tworzenie kopii zapasowych danych, rejestrację zautomatyzowanego urządzenia, kontrolę aktualizacji urządzenia itp.

Praca zdalna

Praca zdalna jest bardzo pomocna dla organizacji, ponieważ zwiększa produktywność, lepszą równowagę między życiem zawodowym a prywatnym i elastyczność, ale także zwiększa problemy z cyberbezpieczeństwem. Tak więc urządzenia używane do pracy, takie jak laptopy, komputery i smartfony, muszą pozostać zablokowane po zainstalowaniu oprogramowania antywirusowego.

Istnieje wiele firm, które coraz częściej rekrutują pracowników zdalnych, którzy przystosowali się do pracy z domu, ale muszą przejść szkolenie, aby zrozumieć i zarządzać sposobami ochrony przed cyberbezpieczeństwem, ponieważ czasami pracownicy polegają głównie na sieciach osobistych, nowych narzędziach online, urządzeniach osobistych, usługi online itp. Mogą więc napotkać pewne problemy podczas pandemii. Dlatego ważne jest, aby poświęcić trochę czasu na sprawdzenie procesów bezpieczeństwa i zweryfikowanie, czy wszystko działa i jest bezpieczne.

Publiczne Wi-Fi

Korzystanie z publicznych Wi-Fi jest bardzo wygodny w użyciu podczas podróży lub w miejscach publicznych, nadrabiania zaległości w pracy, uzyskiwania dostępu do kont internetowych i sprawdzania awaryjnych wiadomości e-mail. Chociaż te sieci publiczne mogą prowadzić do cyberataków. Istnieje wiele zagrożeń związanych z publiczną siecią Wi-Fi, takich jak dystrybucja złośliwego oprogramowania, złośliwe punkty dostępowe, ataki typu man-in-the-middle, podsłuchiwanie i podsłuchiwanie sieci Wi-Fi oraz niezaszyfrowane sieci.

Aby bardzo bezpiecznie korzystać z sieci publicznych, należy ich przestrzegać; staraj się unikać dostępu do poufnych danych, korzystaj z VPN, trzymaj się stron HTTPS, korzystaj z rozszerzenia przeglądarki i ustawień połączenia, które należy dostosować, wyłącz udostępnianie plików, korzystaj z ekranu prywatności, korzystaj z uwierzytelniania dwuskładnikowego, instaluj program antywirusowy i wyloguj się poprawnie.

Bezpieczeństwo w chmurze

Zbiór procedur i technologii zaprojektowanych w celu zwalczania wewnętrznych i zewnętrznych zagrożeń bezpieczeństwa biznesowego jest znany jako bezpieczeństwo w chmurze. To bezpieczeństwo jest wymagane w różnych organizacjach, które integrują narzędzia i usługi oparte na chmurze i przechodzą do strategii transformacji cyfrowej w ramach swojej infrastruktury.

Terminy takie jak migracja do chmury i transformacja cyfrowa były często używane w ustawieniach korporacyjnych. Ponieważ przedsiębiorstwa trzymają się tych pomysłów i dążą do optymalizacji swojego podejścia operacyjnego, pojawiają się nowe wyzwania po zrównoważeniu poziomów produktywności i bezpieczeństwa. Tak więc bezpieczeństwo w chmurze odnosi się do zasad, technologii, usług i kontroli, które chronią dane, infrastrukturę i aplikacje w chmurze przed zagrożeniami. Bezpieczeństwo w chmurze jest przeznaczone głównie do ochrony serwerów danych, sieci fizycznych, przechowywania danych, systemu operacyjnego, struktur wirtualizacji komputerów, oprogramowania pośredniczącego, środowisk wykonawczych itp.

Media społecznościowe

Ponieważ media społecznościowe rozwijają się skokowo i przynoszą wiele korzyści, ale wielu hakerów napotyka na wiele problemów związanych z bezpieczeństwem cybernetycznym. Ponieważ codziennie publikujemy wiele rzeczy na naszych kontach w mediach społecznościowych, takich jak zdjęcia, promocje, wydarzenia, praca itp. Więc udostępnianie tego wszystkiego może spowodować naruszenie prywatności. Niektóre z powiązanych problemów to; prywatność danych, eksploracja danych, ataki wirusów i złośliwego oprogramowania, kwestie prawne i wiele innych.

Aby przezwyciężyć wszystkie te problemy, musimy postępować zgodnie z tymi rozwiązaniami, takimi jak potrzeba tworzenia silnych haseł, upewnianie się, że hasła są trudne z małymi, dużymi literami, znakami specjalnymi i cyframi, unikaj udostępniania danych osobowych, takich jak numery telefonów, data urodzenia, nazwiska, dane społecznościowe dane bezpieczeństwa, zdjęcia, korzystanie z opcji bezpieczeństwa i prywatności zapewnianych przez różne platformy mediów społecznościowych, korzystanie wyłącznie z autoryzowanego połączenia Wi-Fi, aktualizacja systemu operacyjnego, korzystanie z programu antywirusowego, powinniśmy akceptować zaproszenia do znajomych tylko od znanych osób.

Przyszłość sztucznej inteligencji w cyberbezpieczeństwie

Sztuczna inteligencja w cyberbezpieczeństwie po prostu pomaga organizacjom w obserwacji, raportowaniu, wykrywaniu i przeciwdziałaniu zagrożeniom cybernetycznym w celu zachowania poufności danych. Rosnąca świadomość wśród jednostek, postęp w technologii informacyjnej, aktualizacja danych wywiadowczych, rozwiązania do pracy policji i rosnąca ilość informacji zbieranych z różnych źródeł wymagały stosowania ulepszonych i niezawodnych rozwiązań w zakresie bezpieczeństwa cybernetycznego.

Wzrost jakości i częstości występowania cyberataków napędza systemy cybernetyczne ze sztuczną inteligencją. Na całym świecie rosnąca liczba incydentów cyberataków zwiększyła świadomość organizacji w zakresie ochrony ich danych. Głównym powodem tych cyberprzestępców jest konkurencja polityczna, zawodnicy poruszający się dla zysku, a także w celu zaszkodzenia innym nazwom, międzynarodowa kradzież danych itp.

Podejście do eksploracji danych dla bezpieczeństwa cybernetycznego

W naszym codziennym życiu dużą rolę odgrywa korzystanie z Internetu i technologii komunikacyjnych. Z możliwości eksploracji danych korzystają zarówno cyberprzestępcy, jak i eksperci ds. bezpieczeństwa. Aplikacje do eksploracji danych mogą być wykorzystywane do wykrywania przyszłych cyberataków na podstawie analizy, zachowania programów, nawyków przeglądania itd. Liczba użytkowników Internetu sukcesywnie rośnie, dlatego też istnieją ogromne wyzwania związane z bezpieczeństwem podczas pracy w cyberświecie.

Malware, Denial of Service, Sniffing, Spoofing i cyberstalking to główne zagrożenia cybernetyczne. Techniki eksploracji danych zapewniają inteligentne podejście do wykrywania zagrożeń poprzez monitorowanie nieprawidłowych działań systemu oraz wzorców zachowań i sygnatur. W tym artykule zwrócono uwagę na aplikacje eksploracji danych do analizy i wykrywania zagrożeń ze specjalnym podejściem do wykrywania złośliwego oprogramowania i ataków typu „odmowa usługi” z dużą precyzją i krótszym czasem.

Oprogramowanie wymuszające okup

Najbardziej niebezpieczne złośliwe oprogramowanie, takie jak ransomware, jest często wykorzystywane przez cyberprzestępców do szyfrowania danych organizacji w celu żądania od organizacji pieniędzy za uzyskanie klucza odszyfrowywania. To złośliwe oprogramowanie uniemożliwia użytkownikom dostęp do ich systemu, po prostu blokując ekran systemu lub blokując pliki użytkowników, dopóki pieniądze nie zostaną wypłacone. Obecnie rodziny ransomware są podzielone na różne typy, takie jak oprogramowanie ransomware kryptograficzne, niektóre typy szyfrowania plików w zainfekowanych systemach i zmuszają konsumentów do płacenia pieniędzy przy użyciu określonych technik płatności online.

Cyberbezpieczeństwo dla małych firm

W małych firmach istnieją dwa potężne czynniki, szerokopasmowe i informatyczne, które umożliwiają wejście na nowe rynki, zwiększając zarówno produktywność, jak i wydajność. Jednak cyberprzestępcy często koncentrują się na małych firmach ze względu na mniej kompetentny mechanizm bezpieczeństwa, brak kopii zapasowych danych i wiedzy na temat ochrony. Dlatego każda mała firma wymaga polityki bezpieczeństwa cybernetycznego, aby chronić swoją działalność, klientów i dane przed rosnącymi zagrożeniami bezpieczeństwa cybernetycznego.

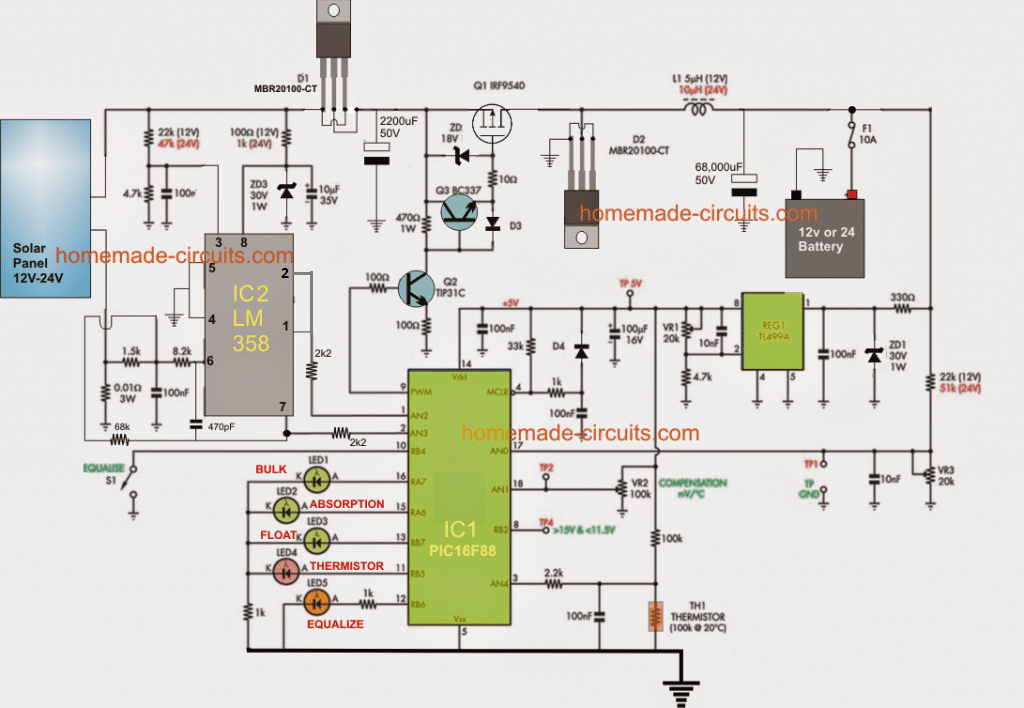

Cyberbezpieczeństwo z IoT

Bezpieczeństwo cybernetyczne oparte na IoT to technologia używana do ochrony połączonych urządzeń i sieci w ramach Internetu rzeczy, więc internet rzeczy obejmuje łączenie urządzeń komputerowych, maszyn cyfrowych i mechanicznych, zwierząt, przedmiotów itp. Każdy obiekt jest oznaczony unikalnym identyfikatorem i możliwość oddzielnego przesyłania danych przez sieć. Zezwolenie różnym urządzeniom na łączenie się z Internetem naraża je na szereg głównych zagrożeń, jeśli nie są skutecznie zabezpieczone, takie jak cyberataki.

Etyczne hakowanie

Etyczny hacking to autoryzowana próba uzyskania nielegalnego dostępu do systemu komputerowego, danych, aplikacji lub infrastruktury organizacji. To hakowanie ma na celu po prostu sprawdzenie systemu, w przeciwnym razie sieć, którą złośliwi hakerzy mogą zniszczyć lub wykorzystać. Firma zatrudnia inżynierów Cyber Security do wykonywania różnych czynności w celu przetestowania zabezpieczeń systemu. Gromadzą i analizują dane, aby zrozumieć sposoby na zwiększenie bezpieczeństwa sieci lub systemu.

Cyberprzestępczość i organy ścigania

Liczba cyberprzestępstw na całym świecie rośnie, więc zapewnienie sprawiedliwości osobom i firmom, które padły ofiarą cyberataków, stało się bardzo trudne. Tak więc każdy kraj ma departament ds. czujnej cyberprzestępczości, który po prostu obserwuje sprawy cyberbezpieczeństwa zarówno w przypadku ataków w kraju, jak i poza nim.

Kryptografia

Praktyka szyfrowania danych, a następnie odszyfrowywania jest znana jako kryptografia. Jest to więc najważniejsza domena cyberbezpieczeństwa. Jest to bardzo pomocne w zabezpieczaniu danych i zapobiega wykorzystywaniu danych przez cyberprzestępców w środku. Nawet jeśli przestępca zdobędzie informacje, nie dostanie żadnych danych ze względu na szyfrowanie. Tak więc przestępca potrzebuje klucza deszyfrującego. Eksperci ds. cyberbezpieczeństwa po prostu wykorzystują kryptografię do projektowania szyfrów, algorytmów i innych środków bezpieczeństwa, które kodyfikują i chronią dane klientów i firm. Proszę odnieść się do tego linku: Co to jest kryptografia: rodzaje, narzędzia i algorytmy .

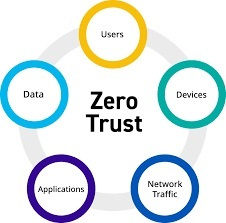

Architektura zerowego zaufania

Architektura Zero Trust Architecture (ZTA) to model bezpieczeństwa, który nie daje uprawnień żadnym użytkownikom ani urządzeniom bez prawidłowego uwierzytelnienia. Jest to więc bardzo bezpieczna sieć, więc nie pozwala na złośliwe ataki. ZTA to strategiczne podejście do bezpieczeństwa cybernetycznego, które chroni organizację poprzez proste ograniczanie niejawnego zaufania i ciągłą weryfikację każdej fazy interakcji cyfrowej. W tym przypadku niejawne zaufanie oznacza, że użytkownicy, którzy kiedyś byli w sieci, tacy jak cyberprzestępcy, a także złośliwi wtajemniczeni, mogą swobodnie poruszać się w bok i zezwalać na poufne dane z powodu braku szczegółowych kontroli bezpieczeństwa.

Ubezpieczenie cybernetyczne

Ubezpieczenie cybernetyczne to jeden rodzaj ubezpieczenia, który można ubezpieczyć w celu ochrony firm przed cyberatakami, a częściej przed ryzykiem związanym z infrastrukturą i działaniami IT. Obecnie cyberataki wymknęły się spod kontroli, a związane z nimi ryzyko może spowodować potencjalne straty. Zakres polisy ubezpieczenia cybernetycznego zapewnia ochronę pierwszej strony od różnych strat, takich jak zniszczenie danych, włamanie, kradzież, wymuszenie, odrzucenie ataków na usługi, brak ochrony danych itp.

Ubezpieczenie cybernetyczne jest dostępne w dwóch rodzajach ubezpieczenia pierwszej strony i ubezpieczenia odpowiedzialności cywilnej. Możesz wybrać jeden lub oba typy do zakupu. Własne ubezpieczenie po prostu chroni Twoją organizację, gdy poniesiesz wydatki w wyniku naruszenia bezpieczeństwa danych lub gdy Twoja organizacja zostanie zhakowana, podczas gdy ubezpieczenie osób trzecich po prostu zapewnia bezpieczeństwo, gdy klient, partner, dostawca wykorzysta Cię do zezwolenia na naruszenie danych.

Więcej tematów seminariów na temat bezpieczeństwa cybernetycznego

Lista innych tematów seminariów na temat bezpieczeństwa cybernetycznego znajduje się poniżej.

- Systemy wykrywania włamań.

- Bezpieczeństwo sieci.

- Cyberprzestępczość.

- Uczenie maszynowe uwzględniające prywatność.

- Analiza zagrożeń cybernetycznych.

- Ochrona Danych i Prywatności w Systemach Rozproszonych.

- Sieci o znaczeniu krytycznym i czasowe.

- Przetwarzanie rozproszonego zdarzenia złożonego.

- Identyfikacja ścieżki ataku.

- Bezpieczeństwo SDN.

- Moving Target Defense lub MTD.

- Rozproszone i współpracujące zapory sieciowe.

- Pranie brudnych pieniędzy przez Bitcoin.

- Informacje o zagrożeniach.

- Zabezpieczenia SDN lub NFV.

- Bezpieczeństwo infrastruktury krytycznej i Przemysłu 4.0.

- Bezpieczeństwo warstwy łącza. Bezpieczne wykrywanie w inteligentnych miastach.

- Rozproszona analiza i integralność danych.

- Kontrola dostępu w środowiskach rozproszonych.

- Reputacja i zaufanie w sieciach.

- Wykrywanie podstępnych atakujących.

- Korelacja danych hosta i sieci w celu wykrywania włamań.

- Wykrywanie scenariuszy ataków.

- Jakość danych w systemach rozproszonych.

- Sieć skoncentrowana na treści i nazwana sieć danych.

- Kontrola dostępu w DNE (rozproszone środowiska sieciowe).

- Sieć zdefiniowana przez oprogramowanie i wirtualizacja funkcji sieciowych.

- Przetwarzanie wyzwalane zdarzeniami w systemach rozproszonych.

- Stosowane polowanie na zagrożenia.

- Dynamiczna ocena zagrożeń za pośrednictwem sieci bayesowskich.

- Zdecentralizowana płaszczyzna kontroli SDN.

- Bezpieczeństwo wirtualizacji funkcji sieciowych.

- Wykrywanie anomalii w plikach dziennika.

- Systemy wykrywania włamań do pojazdów.

- Modele awarii w krytycznych dla bezpieczeństwa sieciach IoT.

- Koncepcje tolerancji błędów dla sieci TSN (Time Sensitive Networks).

- Wykrywanie włamań do sieci wspomagające wgląd w aktywność hosta.

Nie przegap – Projekty cyberbezpieczeństwa dla studentów inżynierii .

Tak więc to wszystko o liście projektów cyberbezpieczeństwa dla studentów inżynierii, które są bardzo pomocne w wyborze tematu. The zastosowania cyberbezpieczeństwa umożliwiają obsługę uwierzytelniania za pomocą zabezpieczeń sieciowych oraz technologii bezpieczeństwa w chmurze. Oto pytanie do ciebie, co to jest system bezpieczeństwa?