W dzisiejszych czasach każda działalność człowieka jest głęboko związana z systemami komputerowymi. To technologia komputerowa jest wdrażany w każdej aplikacji z dziedziny opieki zdrowotnej, edukacji, bankowości, oprogramowania i marketingu. Ale możesz się zastanawiać, w jaki sposób organizacje zabezpieczają swoje informacje i jak Twoje transakcje bankowe są poufne. Odpowiedzią na to wszystko jest „Kryptografia”. Prawie 90% witryn internetowych korzysta z obu rodzajów usług kryptograficznych do obsługi poufnych danych. Ponadto kryptografia zabezpiecza informacje Gmaila w zaszyfrowanym formacie, ponieważ dane te są przesyłane do wszystkich centrów danych Google. Tak więc kryptografia jest podstawową funkcją ochrony udostępnianych informacji.

Co to jest kryptografia?

Kryptografia to metoda przesyłania zabezpieczonych danych i komunikacji za pomocą kilku kodów, tak aby tylko wyznaczona osoba wiedziała o aktualnie przesyłanych informacjach. Ta forma procesu przechwytuje nieautoryzowany dostęp do danych. Tak więc wyraźnie sama nazwa wskazuje, że „krypta” odnosi się do „ukrytego” do „pisania”. Kodowanie informacji w kryptografii jest zgodne z hipotezami matematycznymi i kilkoma obliczeniami opisanymi jako algorytmy. Zakodowane dane są przesyłane w taki sposób, że trudno jest znaleźć oryginalne dane. Te zestawy reguł są wykorzystywane w procedurach podpisywania cyfrowego, uwierzytelniania w celu zabezpieczenia danych, opracowywania kluczy kryptograficznych i do zabezpieczania wszystkich transakcji finansowych. Przeważnie kryptografia jest stosowana przez organizacje w celu:

Prywatność - Przekazywane dane nie powinny być znane podmiotom zewnętrznym, z wyjątkiem osoby, dla której są przeznaczone.

Niezawodność - dane nie mogą być modyfikowane podczas przechowywania lub przesyłania między nadawcą a docelowym odbiorcą bez jakiejkolwiek modyfikacji.

Niezaprzeczalność - Po przesłaniu danych nadawca nie ma szans odmówić im w późniejszych fazach.

Uwierzytelnianie - Zarówno nadawca, jak i odbiorca muszą ustalić swoją własną tożsamość na temat przesyłanych i odbieranych danych.

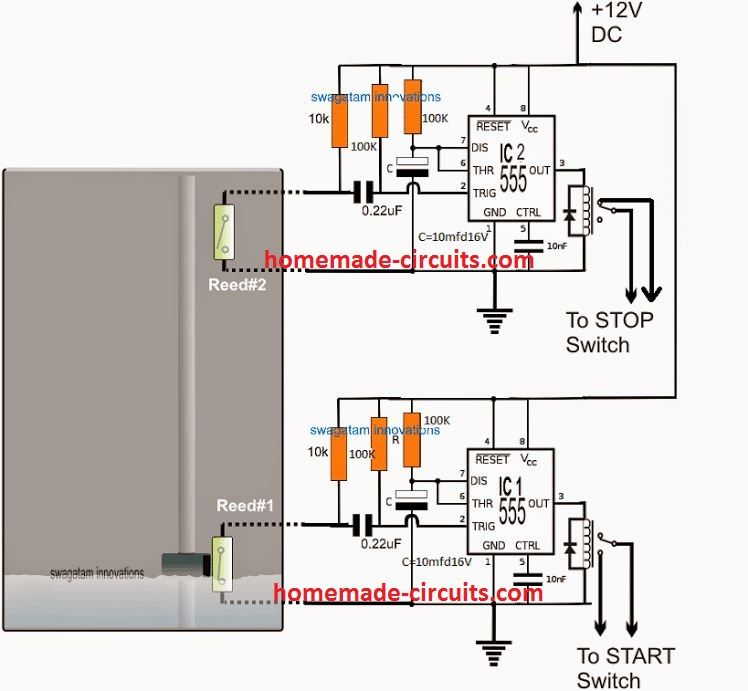

podstawowy przepływ kryptografii

Typy kryptografii

W kryptografia szyfrowanie informacji dzieli się na trzy typy, które omówiono poniżej:

Kryptografia klucza symetrycznego - Jest to również określane jako kryptografia klucza prywatnego lub tajnego. Tutaj zarówno odbiorca informacji, jak i nadawca używają jednego klucza do szyfrowania i odszyfrowywania wiadomości. Częstym rodzajem kryptografii używanym w tej metodzie jest AES (Advanced Encryption System). Podejścia realizowane za pomocą tego typu są również całkowicie usprawnione i szybsze. Jest kilka typów kryptografii klucza symetrycznego

- Blok

- Szyfr blokowy

- DES (system szyfrowania danych)

- RC2

- POMYSŁ

- Rozdymka

- Szyfr strumieniowy

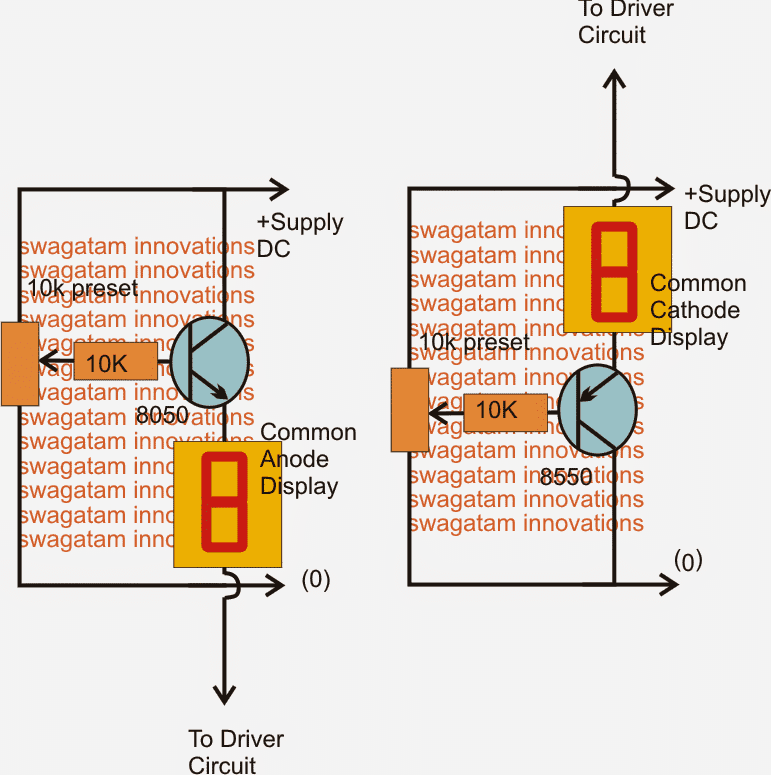

szyfrowanie symetryczne

Asymetryczna kryptografia klucza

Jest to również określane jako kryptografia klucza publicznego. Opiera się na zróżnicowanej i chronionej metodzie przekazywania informacji. Korzystając z kilku kluczy, zarówno nadawca, jak i odbiorca przechodzą przez procesy szyfrowania i deszyfrowania. Klucz prywatny jest przechowywany dla każdej osoby, a klucz publiczny jest udostępniany w całej sieci, dzięki czemu wiadomość może być przesyłana za pomocą kluczy publicznych. Częstym rodzajem kryptografii używanym w tej metodzie jest RSA. Metoda klucza publicznego jest bezpieczniejsza niż metoda klucza prywatnego. Kilka rodzajów kryptografii klucza asymetrycznego to:

- RSA

- DSA

- PKC

- Techniki krzywych eliptycznych

szyfrowanie asymetryczne

Funkcja skrótu

Biorąc dowolną długość wiadomości jako dane wejściowe i dostarczając stałą długość danych wyjściowych, algorytm, po którym następuje funkcja skrótu. Jest również określany jako równanie matematyczne, ponieważ przyjmuje wartości liczbowe jako dane wejściowe i generuje komunikat skrótu. Ta metoda nie wymaga żadnego klucza, ponieważ działa w scenariuszu jednokierunkowym. Istnieją różne rundy operacji mieszania, a każda runda traktuje dane wejściowe jako tablicę ostatniego bloku i generuje aktywność ostatniej rundy jako dane wyjściowe. Kilka funkcji skrótu to:

- Message Digest 5 (MD5)

- RIPEMD

- Wir

- SHA (bezpieczny algorytm mieszania)

funkcja skrótu

Narzędzia kryptograficzne

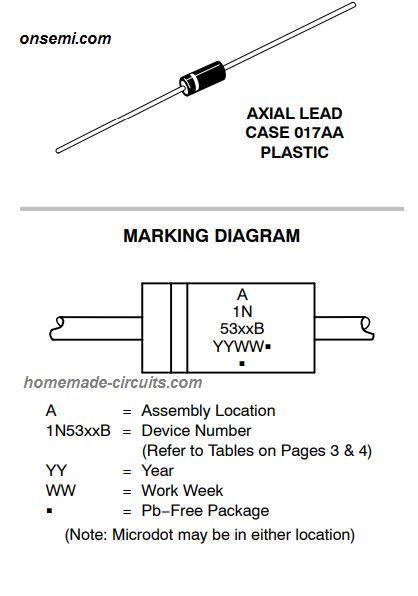

Kryptografia narzędzia są bardziej przydatne w sytuacjach potwierdzania podpisu, podpisywania kodu oraz do wykonywania innych czynności kryptograficznych. Oto szeroko stosowane narzędzia kryptograficzne.

Token bezpieczeństwa

Ten token jest używany do weryfikacji użytkownika. Token bezpieczeństwa powinien być zaszyfrowany, aby umożliwić bezpieczną wymianę informacji. Zapewnia również pełną stanowość dla protokołu HTTP. Tak więc sformułowany token po stronie serwera jest używany przez przeglądarkę do kontynuowania stanu. Ogólnie rzecz biorąc, jest to metoda, która działa wraz z uwierzytelnianiem zdalnym.

JCA

To jest narzędzie używane do autoryzacji procesu szyfrowania. To narzędzie może być określane jako biblioteki kryptograficzne Java. Te biblioteki Java są dołączone do wstępnie zdefiniowanych działań, które należy zaimportować przed wdrożeniem. Chociaż jest to biblioteka Java, działa proporcjonalnie z innymi frameworkami, a tym samym wspiera tworzenie wielu aplikacji.

SignTool.exe

Jest to popularne narzędzie najczęściej używane przez firmę Microsoft do podpisywania plików. Dodanie podpisu i znacznika czasu do dowolnego rodzaju pliku to najważniejsza funkcja obsługiwana przez to narzędzie. Dzięki sygnaturze czasowej w pliku posiada on możliwość uwierzytelnienia pliku. Cała funkcja SignTool.exe zapewnia większą niezawodność pliku.

Doker

Korzystając z dockera można budować ogromne aplikacje. Informacje przechowywane w dockerze są całkowicie zaszyfrowane. W tym przypadku kryptografia musi być ściśle przestrzegana, aby przejść z szyfrowaniem danych. Ponadto zarówno pliki, jak i informacje są szyfrowane, dzięki czemu nikt nie ma dostępu do rzeczy, które nie mają dokładnego klucza dostępu. Docker jest również rozważany jako pamięć masowa w chmurze, umożliwiająca użytkownikom zarządzanie informacjami na dedykowanym lub współdzielonym serwer .

CertMgr.exe

To jest plik instalacyjny z rozszerzeniem .exe. CertMgr sprawdza się w zarządzaniu różnymi certyfikatami. Oprócz tego obsługuje nawet listy CRL, w przypadku których są to listy odwołania certyfikatów. Celem kryptografii w opracowywaniu certyfikatu jest zapewnienie, że informacje wymieniane między stronami są lepiej chronione, a to narzędzie obsługuje dodawanie dodatkowych bitów ochrony.

Uwierzytelnianie za pomocą klucza

Tutaj zaszyfrowane informacje muszą zostać odszyfrowane za pomocą kluczy. Zwykłe informacje są łatwo zrozumiałe dla każdego, podczas gdy zaszyfrowane informacje są znane tylko przeznaczonemu użytkownikowi. To narzędzie ma dwa rodzaje technik szyfrowania, a są to:

- Kryptografia klucza symetrycznego

- Asymetryczna kryptografia klucza

Tak więc narzędzia kryptograficzne są najczęściej używane w każdej zabezpieczonej aktywności i istnieje wiele narzędzi, w których użytkownicy mogą wybrać jedno w zależności od swoich potrzeb.

Algorytmy

Plik algorytmy kryptograficzne obejmują następujące elementy.

W tej domenie IoT bezpieczeństwo ma największe znaczenie. Chociaż w praktyce istnieje wiele mechanizmów bezpieczeństwa, nie są one w stanie opracować współczesnych inteligentnych aplikacji, głównie dla oprogramowania działającego ze sprzętem o ograniczonych zasobach. W konsekwencji weszły w życie algorytmy kryptograficzne zapewniające większe bezpieczeństwo. Tak więc kilka algorytmów kryptograficznych wygląda następująco:

Triple DES

Wychodząc od konwencjonalnego mechanizmu DES, potrójny DES został obecnie zaimplementowany w podejściach do bezpieczeństwa. Algorytmy te pozwalają hakerom w łatwy sposób zdobyć wiedzę, którą należy pokonać. Było to szeroko stosowane podejście przez wiele przedsiębiorstw. Triple DES działa z 3 kluczami po 56 bitów na każdy klucz. Całkowita długość klucza to maksymalna liczba bitów, podczas gdy eksperci twierdzą, że 112-bitowe natężenie klucza jest bardziej prawdopodobne. Ten algorytm zapewnia niezawodną odpowiedź szyfrowania sprzętowego dla placówek bankowych, a także dla innych branż.

Rozdymka

Aby zastąpić podejście Triple DES, opracowano głównie Blowfish. Ten algorytm szyfrowania dzieli wiadomości na zegary 64-bitowe i osobno szyfruje te zegary. Urzekającą cechą Blowfish jest jego szybkość i skuteczność. Ponieważ jest to otwarty algorytm dla wszystkich, wiele osób odniosło korzyści z jego wdrożenia. Algorytm ten wykorzystuje każdy obszar domeny IT, od oprogramowania po handel elektroniczny, ponieważ wykazuje on rozbudowane funkcje ochrony hasłem. Wszystko to sprawia, że algorytm ten jest najbardziej widoczny na rynku.

RSA

Jeden z algorytmów szyfrowania klucza publicznego używany do szyfrowania informacji przesyłanych przez Internet. Był to szeroko stosowany algorytm w metodologiach GPG i PGP. RSA jest klasyfikowany w algorytmach symetrycznych, ponieważ wykonuje swoją operację za pomocą kilku kluczy. Jeden z kluczy służy do szyfrowania, a drugi do deszyfrowania.

Dwie ryby

Ten algorytm implementuje klucze w celu zapewnienia bezpieczeństwa, a ponieważ jest to metoda symetryczna, potrzebny jest tylko jeden klucz. Klucze tego algorytmu mają maksymalną długość 256 bitów. Spośród większości dostępnych algorytmów, Twofish jest znany głównie ze swojej szybkości i doskonale nadaje się do implementacji zarówno w aplikacjach sprzętowych, jak i programowych. Jest to również powszechnie dostępny algorytm, który był wykonywany przez wielu.

AES (zaawansowany standard szyfrowania)

Jest to najbardziej zaufana technika algorytmiczna stosowana przez administrację USA i wiele innych przedsiębiorstw. Mimo że działa to wydajnie w 128-bitowej formie szyfrowania, 192 i 256 bitów są używane głównie do dużych operacji szyfrowania. Będąc tak niewrażliwym na wszystkie systemy hakerskie, technika AES cieszy się dużym uznaniem za szyfrowanie informacji w domenie prywatnej.

Zastosowania kryptografii

Wnioski o kryptografia jak poniżej.

Tradycyjnie kryptografia była wdrażana wyłącznie w celu zabezpieczenia. Pieczęcie woskowe, podpisy ręczne i kilka innych rodzajów bezpieczeństwo ogólnie stosowano metody, aby zapewnić niezawodność i dokładność przetwornika. Wraz z nadejściem transmisji cyfrowych bezpieczeństwo stało się bardziej istotne, a następnie mechanizmy kryptograficzne zaczęły przewyższać ich wykorzystanie do zachowania największej tajemnicy. Poniżej omówiono kilka zastosowań kryptografii.

Aby zachować tajemnicę podczas przechowywania

Kryptografia umożliwia przechowywanie zaszyfrowanych danych, pozwalając użytkownikom na uniknięcie głównej luki w obejściu przez hakerów.

Niezawodność w transmisji

Konwencjonalne podejście, które pozwala na niezawodność, polega na przeprowadzeniu sumy kontrolnej przesyłanych informacji, a następnie przesłaniu odpowiedniej sumy kontrolnej w zaszyfrowanym formacie. Po odebraniu zarówno sumy kontrolnej, jak i zaszyfrowanych danych, dane są ponownie sumowane i porównywane z przekazaną sumą kontrolną po procesie deszyfrowania. W związku z tym skuteczne mechanizmy kryptograficzne mają większe znaczenie dla zapewnienia niezawodności transmisji wiadomości.

Uwierzytelnianie tożsamości

Kryptografia jest silnie związana z podejściem wykorzystującym hasła, a innowacyjne systemy prawdopodobnie wykorzystują silne metody kryptograficzne wraz z fizycznymi metodami jednostek i zbiorowymi tajemnicami, oferując wysoce wiarygodną weryfikację tożsamości.

Przykłady

Plik przykłady kryptografów y obejmują następujące elementy.

Jednym z czołowych przykładów szyfrowania kryptograficznego w dzisiejszych czasach jest kompleksowe szyfrowanie w WhatsApp. Ta funkcja jest zawarta w WhatsApp poprzez model asymetrii lub za pomocą metod klucza publicznego. Tutaj tylko wyznaczony członek wie o aktualnej wiadomości. Po zakończeniu instalacji WhatsApp klucze publiczne są rejestrowane na serwerze, a następnie przesyłane są wiadomości.

Kolejnym zastosowaniem kryptografii w czasie rzeczywistym są podpisy cyfrowe. W sytuacji, gdy dwóch klientów jest koniecznych do podpisania dokumentów do transakcji biznesowej. Ale kiedy dwóch klientów nigdy się nie spotyka, mogą sobie nie wierzyć. Następnie szyfrowanie w podpisach cyfrowych zapewnia ulepszone uwierzytelnianie i bezpieczeństwo.

Ponieważ ataki cybernetyczne stale się rozwijają, bezpieczeństwo musi być bardziej potrzebne, a tym samym metodologie kryptograficzne również zyskują na znaczeniu. Te algorytmy kryptograficzne nie tylko zawodzi działań hakerskich, ale także nie wykazuje możliwości, aby te działania się pojawiły. Zrozum, jakie są inne narzędzia i technologie dostępne w scenariuszach kryptograficznych?