Układ sieci, który obejmuje węzły, a także linie łączące między nadawcą a odbiorcą, jest znany jako topologia sieci, która odgrywa kluczową rolę w działaniu sieci. Funkcjonalność sieci zależy głównie od topologii. Są różne typy topologii sieci dostępne, a każdy typ topologii ma swoją własną strukturę, funkcjonalność i zastosowania. Jednak wybór właściwej topologii może pomóc w zwiększeniu wydajności sieci i utrzymaniu topologii sieci, zwiększając szybkość przesyłania danych i efektywność energetyczną. W tym artykule omówiono jeden z typów topologii sieci, takich jak topologia pierścienia – praca z aplikacjami.

Co to jest topologia pierścienia?

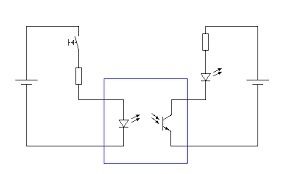

Definicja topologii pierścienia to; rodzaj topologii sieci, w której każde urządzenie jest po prostu połączone z dwoma dodatkowymi urządzeniami z dowolnej strony za pomocą kabla koncentrycznego lub RJ-45, tworząc okrągły pierścień z podłączonymi urządzeniami. W tego typu topologii transmisja danych może odbywać się w jednym kierunku wzdłuż pierścienia, który nazywany jest pierścieniem jednokierunkowym. Tak więc dane są przesyłane z jednego urządzenia do drugiego, aż dotrą do miejsca docelowego.

Jak działa topologia pierścienia?

W topologii pierścienia każde urządzenie jest po prostu połączone z dwoma urządzeniami w formie kołowej. W tego typu topologii dane są przesyłane z jednego urządzenia do drugiego, dopóki dane nie dotrą do miejsca przeznaczenia. Dane z węzła nadawczego do miejsca docelowego są przesyłane za pomocą tokenów. Tak więc ta topologia jest również nazywana topologią Token Ring.

Ta topologia nakazuje wszystkim węzłom w sieci, aby pozostały aktywne na potrzeby transmisji danych, dlatego jest również znana jako topologia aktywna. Jeśli nie. węzłów w sieci jest duża, to tokeny muszą przeskoczyć kilka węzłów, zanim dotrą do celu, i może dojść do utraty danych. Aby uniknąć utraty danych, zainstalowano wzmacniacze wzmacniające siłę sygnału.

W topologii pierścienia transmisja danych między różnymi węzłami obejmuje następujący krok.

- Puste tokeny na ringu są swobodnie krążone z prędkością 16Mbps do 100Mbps.

- Ten token zawiera symbole zastępcze do przechowywania ramek danych, a także do przechowywania adresu nadawcy lub odbiorcy.

- Jeśli węzeł nadawczy chce wysłać wiadomość, pobiera token i pakuje go z danymi, adresem MAC węzła odbiorczego i własnym identyfikatorem w równoważnych przestrzeniach tokena.

- Ten wypełniony token jest przesyłany do następnego węzła w pierścieniu. Następnie ten następny węzeł otrzymuje token i sprawdza, czy przesyłane dane są kopiowane z ramki w kierunku węzła i token jest ustawiony na zero i przesyłany do następnego węzła, czy też token jest przesyłany do następnego węzła bez zmian.

- Poprzedni krok jest kontynuowany, dopóki dane nie dotrą do właściwego miejsca docelowego.

- Gdy token dotrze do nadawcy, odkryje, że odbiorca odczytał dane, a następnie oddzieli wiadomość.

- Token jest ponownie używany i gotowy do użycia przez dowolny z węzłów w sieci.

- Jeśli węzeł jest nieruchomy na ścieżce sieci pierścieniowej i komunikacja jest zerwana, a sieć po prostu obsługuje podwójny pierścień, dane są przesyłane w odwrotnym kierunku do miejsca przeznaczenia.

Protokoły w topologii pierścienia

Popularne protokoły używane w topologii pierścienia to Resilient Ethernet Protocol (REP) oraz Device Level Ring (DLR) i Media Redundancy Protocol, które omówiono poniżej.

Odporny protokół Ethernet

REP to protokół topologii pierścienia stosowany w celu zapewnienia podejścia do obsługi awarii, pętli sterowania i pomocy w zwiększeniu czasu zbieżności zwykle 15 ms. Ten protokół pierścieniowy jest używany głównie między przełącznikami. Ponadto nad przełącznikiem może istnieć kilka pierścieni REP. Ten pierścień REP jest po prostu organizowany przez przydzielenie określonych ról portów na przełączniku, takich jak Główny, Bez sąsiada, Krawędź, Przejście i Główny bez sąsiada.

Pierścień poziomu urządzenia

Pierścień poziomu urządzenia jest jednym z typów protokołu pierścieniowego, który jest wykorzystywany przez obecne urządzenia Rockwell Automation, takie jak adaptery komunikacyjne Ethernet/IP, napędy PowerFlex, sterowniki CompactLogix®, przełączniki Stratix® i ControlLogix.

Protokół ten po prostu umożliwia rozmieszczenie urządzeń automatyki w pierścieniu w czasie połączenia poniżej 3 ms. Ten protokół jest bardzo prosty w konfiguracji i trzeba przypisać nadzorcę pierścienia tylko do podłączenia pierścienia. Tak więc nadzorca pierścienia po prostu obserwuje pierścień, aby sprawdzić usterki.

Protokół redundancji mediów

Media Redundancy Protocol jest używany w topologii pierścienia, aby trzymać się z dala od pojedynczych punktów awarii, zapewniając 10 ms lub mniej czasu przywracania, równoważenia obciążenia i odporności na awarie. Sposób działania protokołu redundancji mediów; przełącznik menedżera pierścienia zablokuje wszystkie przesyłane pakiety na jednym z dwóch wybranych portów pierścieniowych, aby podzielić pętlę przełącznika. Ruch z podłączonych urządzeń do przełączników w pętli nadal będzie miał pas do siebie, w tym łącza nadmiarowe, z wyjątkiem szkodliwej pętli przełączników.

Cechy

The cechy topologii pierścienia obejmują następujące elementy.

- W tej topologii nie. wtórników są wykorzystywane.

- Transmisja danych jest jednokierunkowa.

- Dane w tej topologii są przesyłane w sposób sekwencyjny bit po bicie.

- Poprawia wierność łącza komunikacyjnego. Jeśli jedno łącze zostanie zerwane, drugie jest przygotowane do komunikacji.

- Jest niezwykle niezawodny w komunikacji na duże odległości, ponieważ każdy węzeł w sieci działa jak repeater. Tak więc sygnał nie traci siły.

- W tej topologii można uzyskać wbudowane urządzenie potwierdzające, które jest zwalniane po zakończeniu komunikacji w sieci.

- Wykorzystanie tokenów w tej sieci uniemożliwi kolizje lub wzajemną komunikację, ponieważ po prostu jedno urządzenie ma opłatę w sieci, a dwa urządzenia mogą po prostu komunikować się w tym samym czasie.

Różnica między topologią pierścienia, topologią magistrali i topologią gwiazdy

Różnice między topologią pierścienia, magistrali i gwiazdy są następujące.

|

Topologia pierścienia |

Topologia magistrali |

Topologia gwiazdy |

| W tego typu topologii każdy węzeł jest po prostu połączony ze swoimi prawymi i lewymi węzłami.

|

W tej topologii wszystkie urządzenia są po prostu połączone jednym kablem. | W topologii gwiazdy wszystkie węzły są po prostu połączone z koncentratorem.

|

| Ta topologia jest dostępna po niższych kosztach. | Jest bardzo tańszy. | Ta topologia jest kosztowna. |

| Dane są przesyłane z węzłów do węzłów w trybach pierścieniowych w jednym kierunku. | Dane są przesyłane magistralą. | Dane są przesyłane z koncentratora do wszystkich węzłów. |

| Ta topologia jest używana tam, gdzie wymagana jest prosta sieć. | Ta topologia jest stosowana tam, gdzie wymagana jest mała, niedroga i często tymczasowa sieć, która nie zależy od bardzo wysokich prędkości przesyłania danych. | Ta topologia jest używana w wielu małych i dużych sieciach.

|

| Szybkość transmisji danych waha się od 4 Mbps – 16 Mbps. | Szybkość transmisji danych wynosi około 10 do 100 Mb/s.

|

Szybkość transmisji danych wynosi do 16Mbps.

|

Charakterystyka

Cechy topologii pierścienia obejmują następujące elementy.

- W tej topologii, jeśli jeden komputer jest wyłączony, cała sieć będzie wyłączona.

- Jeśli główny kabel w sieci nie działa, cała sieć nie działa.

- Pojedynczy komputer może przesyłać dane na raz dzięki tokenowi.

- Maksymalna liczba komputerów w sieci może wpływać na całą sieć, ponieważ wzrost liczby komputerów w sieci powoduje spowolnienie sieci.

Zalety i wady

The zalety topologii pierścienia obejmują następujące elementy.

- Dane w tej topologii są przesyłane w jednym kierunku, co zmniejsza kolizje pakietów.

- Serwer sieciowy nie jest wymagany do kontrolowania łączności sieciowej.

- Wiele urządzeń można podłączyć bez wpływu na wydajność sieci.

- Łatwe do rozpoznania i oddzielenia pojedynczych punktów awarii.

- Nie ma wymogu, aby serwer kontrolował łączność między węzłami w topologii.

- Ta topologia jest bardzo tania w instalacji i rozbudowie.

- Szybkość przesyłania danych jest wysoka.

- Każdy komputer w tej topologii ma równoważny dostęp do zasobów.

- Rozpoznawanie usterek jest proste.

- W porównaniu z topologią magistrali wydajność tej topologii jest lepsza przy dużym natężeniu ruchu ze względu na obecność tokenów.

The wady topologii pierścienia obejmują następujące elementy.

- Ten typ topologii jest drogi.

- W porównaniu do topologia magistrali , wydajność tej topologii jest niska.

- Rozwiązywanie problemów jest trudne.

- Te topologie nie są skalowalne.

- To zależy od jednego kabla.

- Cała sieć ulegnie awarii, jeśli węzeł ulegnie awarii.

- Token lub pakiet danych musi przejść przez wszystkie węzły ze względu na pierścień jednokierunkowy,

- Dodawanie i usuwanie dowolnego węzła w sieci jest bardzo trudne, a także powoduje problemy z aktywnością sieciową.

Zastosowania/zastosowania topologii pierścienia

Zastosowania topologii pierścienia obejmują następujące.

- Ta topologia jest używana w sieci lokalnej i sieciach rozległych.

- Ten typ topologii jest często stosowany w branży telekomunikacyjnej i jest powszechnie stosowany w sieciach światłowodowych SONET.

- Jest używany jako system kopii zapasowych w różnych firmach dla ich istniejącej sieci.

- Gdy połączenie zostanie błędnie umieszczone przez węzeł, a następnie wykorzystuje dwukierunkową przepustowość do kierowania ruchu w jeszcze jeden sposób.

- Ma zastosowanie w instytucjach edukacyjnych.

Tak więc chodzi o przegląd pierścionka topologia – praca z aplikacjami. Przykładami topologii pierścienia są; Sieć pierścieniowa SONET (skrót od Synchronous Optical Network), jako system zapasowy w wielu organizacjach dla istniejącej sieci itp. Oto pytanie dla Ciebie, co to jest topologia gwiazdy?