Spójrz na ten cytat admirała Grace Hopper

„Życie było prostsze przed II wojną światową. Potem mieliśmy systemy ”

Więc co to właściwie oznacza? Wraz z wynalezieniem systemów (systemów komputerowych) pojawił się wzrost dla różnych potrzeb sieci, a wraz z siecią pojawiła się idea współdzielenia danych. Dziś, w dobie globalizacji, wraz z rozwojem technologii informatycznych oraz łatwym dostępem i rozwojem narzędzi hakerskich, pojawia się potrzeba zabezpieczenia ważnych danych. Zapory mogą to zapewniać, ale nigdy nie ostrzegają administratora o jakichkolwiek atakach. Stąd potrzeba innego systemu - pewnego rodzaju systemu wykrywania.

System wykrywania włamań jest wymaganym rozwiązaniem powyższego problemu. Działa podobnie jak system antywłamaniowy w Twoim domu lub dowolnej organizacji, który wykrywa obecność jakiejkolwiek niepożądanej interwencji i ostrzega administratora systemu.

Jest to rodzaj oprogramowania, które ma na celu automatyczne ostrzeganie administratorów, gdy ktoś próbuje włamać się do systemu przy użyciu złośliwych działań.

Teraz, zanim poznasz plik System wykrywania włamań , przypomnijmy sobie krótko o zaporach ogniowych.

Zapory to programy lub urządzenia sprzętowe, których można używać do zapobiegania wszelkim złośliwym atakom na system lub sieć. Zasadniczo działają jak filtry, które blokują wszelkiego rodzaju informacje, które mogą spowodować zagrożenie dla systemu lub sieci. Mogą albo monitorować kilka zawartości przychodzącego pakietu, albo monitorować cały pakiet.

Klasyfikacja systemu wykrywania włamań:

W zależności od rodzaju systemów, które IDS chroni:

- System wykrywania włamań w sieci : Ten system monitoruje ruch w poszczególnych sieciach lub podsieciach, stale analizując ruch i porównując go ze znanymi atakami w bibliotece. W przypadku wykrycia ataku alert jest wysyłany do administratora systemu. Znajduje się głównie w ważnych punktach sieci, dzięki czemu może obserwować ruch przesyłany do iz różnych urządzeń w sieci. IDS jest umieszczony wzdłuż granicy sieci lub między siecią a serwerem. Zaletą tego systemu jest to, że można go łatwo i niedrogo wdrożyć bez konieczności ładowania dla każdego systemu.

System wykrywania włamań w sieci

- System wykrywania włamań hosta : Taki system działa na poszczególnych systemach, w których połączenie sieciowe z systemem, tj. Przychodzące i wychodzące pakiety są na bieżąco monitorowane, a także przeprowadzany jest audyt plików systemowych, aw przypadku jakichkolwiek rozbieżności, administrator systemu jest o tym powiadamiany. Ten system monitoruje system operacyjny komputera. IDS jest zainstalowany na komputerze. Zaletą tego systemu jest to, że może dokładnie monitorować cały system i nie wymaga instalacji żadnego innego sprzętu.

System wykrywania włamań hosta

Na podstawie metody pracy:

- System wykrywania włamań oparty na sygnaturach : Ten system działa na zasadzie dopasowywania. Dane są analizowane i porównywane z sygnaturami znanych ataków. W przypadku jakiegokolwiek dopasowania wysyłany jest alert. Zaletą tego systemu jest większa dokładność i standardowe alarmy zrozumiałe dla użytkownika.

System wykrywania włamań oparty na sygnaturach

- System wykrywania włamań oparty na anomalii : Składa się ze statystycznego modelu normalnego ruchu sieciowego, na który składa się wykorzystywana przepustowość, protokoły zdefiniowane dla ruchu, porty i urządzenia wchodzące w skład sieci. Regularnie monitoruje ruch sieciowy i porównuje go z modelem statystycznym. W przypadku jakichkolwiek anomalii lub rozbieżności, administrator jest powiadamiany. Zaletą tego systemu jest to, że potrafi wykrywać nowe i unikalne ataki.

System wykrywania włamań oparty na anomalii

Na podstawie ich funkcjonowania:

- System pasywnego wykrywania włamań : Po prostu wykrywa rodzaj działania złośliwego oprogramowania i wysyła alert do administratora systemu lub sieci. (To, co widzieliśmy do tej pory!) Następnie wymagane działanie jest podejmowane przez administratora.

System pasywnego wykrywania włamań

- Reaktywny system wykrywania włamań : Nie tylko wykrywa zagrożenie, ale także wykonuje określone działania, resetując podejrzane połączenie lub blokując ruch sieciowy z podejrzanego źródła. Jest również znany jako system zapobiegania włamaniom.

Typowe cechy systemu wykrywania włamań:

- Monitoruje i analizuje działania użytkowników i systemu.

- Wykonuje audyt plików systemowych i innych konfiguracji oraz systemu operacyjnego.

- Ocenia integralność systemu i plików danych

- Przeprowadza analizę wzorców na podstawie znanych ataków.

- Wykrywa błędy w konfiguracji systemu.

- Wykrywa i ostrzega, jeśli system jest w niebezpieczeństwie.

Darmowe oprogramowanie do wykrywania włamań

System wykrywania włamań Snort

Jednym z najczęściej używanych programów do wykrywania włamań jest Snort. Jest to włamanie do sieci Oprogramowanie do wykrywania opracowany przez plik źródłowy. Wykonuje analizę ruchu w czasie rzeczywistym i analizę protokołów, dopasowywanie wzorców i wykrywanie różnego rodzaju ataków.

System wykrywania włamań Snort

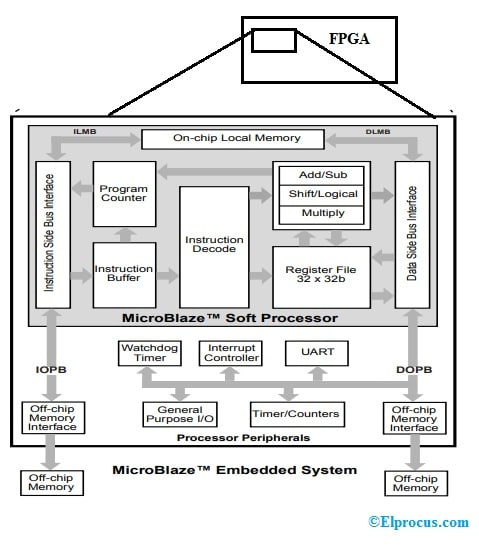

System wykrywania włamań oparty na Snort składa się z następujących elementów:

Składniki Snort IDS przez system wykrywania włamań z Snort

- Dekoder pakietów : Pobiera pakiety z różnych sieci i przygotowuje je do przetwarzania wstępnego lub wszelkich dalszych działań. Zasadniczo dekoduje nadchodzące pakiety sieciowe.

- Preprocesor : Przygotowuje i modyfikuje pakiety danych, a także przeprowadza defragmentację pakietów danych, dekoduje strumienie TCP.

- Silnik wykrywania : Wykonuje wykrywanie pakietów na podstawie reguł Snort. Jeśli jakikolwiek pakiet pasuje do reguł, podejmowane jest odpowiednie działanie, w przeciwnym razie jest odrzucany.

- System logowania i ostrzegania : Wykryty pakiet jest rejestrowany w plikach systemowych lub w przypadku zagrożeń system zostaje zaalarmowany.

- Moduły wyjściowe : Kontrolują typ danych wyjściowych z systemu rejestrowania i ostrzegania.

Zalety systemów wykrywania włamań

- Sieć lub komputer są stale monitorowane pod kątem wszelkich inwazji lub ataków.

- System może być modyfikowany i zmieniany zgodnie z potrzebami konkretnych klientów i może pomóc zarówno w zewnętrznych, jak i wewnętrznych zagrożeniach systemu i sieci.

- Skutecznie zapobiega uszkodzeniom sieci.

- Zapewnia przyjazny dla użytkownika interfejs, który umożliwia łatwe zarządzanie systemami bezpieczeństwa.

- Wszelkie zmiany w plikach i katalogach w systemie można łatwo wykryć i zgłosić.

Jedyną wadą systemu Intrusion Detection System jest to, że nie mogą wykryć źródła ataku, aw każdym przypadku ataku po prostu blokują całą sieć. Jeśli masz więcej pytań dotyczących tej koncepcji lub projektów elektrycznych i elektronicznych, zostaw komentarze poniżej.